Lancom Router Spickzettel

Dokumentation

- Betriebssystem auf nahezu allen Routern LCOS

- Wichtige Handbücher

- Referenzhandbuch

- Grundlegende Einführung in alle Bereiche

- Menüreferenz

- telnet/ssh Kommandozeilenbefehle

- Konfigurationsreferenz telnet

- Addendum

- Was sich zur Vorgängerversion geändert hat

- Release Notes

- Zu jeder Version gibts eine Release Note

- Sollte man überflogen haben, um die Neuerungen oder Problempunkte zu kennen

- Referenzhandbuch

- Zusatzhandbücher

- Lancom VPN Option

- Grundlegende Einführung in Lancom VPN

- Lancom Advanced VPN-Client Handbuch

- Beschreibung des Software-VPN-Clients

- Lancom Advanced VPN-Client Installationshandbuch

- Beschreibung Installation des Software-VPN-Clients

- Lancom VPN Option

- Online Ressourcen

Begriffe

- Outband - serielle Konfigurationsschnittstelle am Router (außerhalb des TCP-Netzwerkes)

- Outbound - Meist im Kontext ausgehender Pakete, also Pakete, die den Router verlassen.

- Inbound - Eingehende Pakete.

- LC - Lancom

- LCOS - Lancom Operating System - Betriebssystem des Routers

- LCMS - Lancom Management System (Lanconfig/LanMonitor)

- AP - Access Point

- RAS - Remote Access Service (typischerweise VPN-Client, der auf ein entferntes Netzwerk über den Lancom Zugriff nimmt.)

- SA - Security Association. Jede VPN-Verbindung hat mehrere Security Beziehungen, die bei Verbindung aufgebaut werden.

- Broadcast-Domain - Bereich eines Netzwerkes, in dem eine Broadcast Nachricht alle Teilnehmer erreicht.

- Schnittstellen-Tag - Jedem IP-Netzwerk, welches physikalisch am Router hängt, kann man einen Tag zuordnen (Integer 0..n). Über dieses Tag kann man definieren, wie welche Netzwerke miteinander verbunden sind. Der Zugriff auf Netzwerke mit unterschiedlichem Tag wird unterbunden. Ein getaggtes Netzwerk ist also isoliert. Das Tag 0 hat hingegen Zugriff auf alles (Supervisor-Tag). Gilt nur für IP-Netzwerke vom Typ Intranet. Auf DMZ-Netzwerke können alle IP-Netzwerke mit beliebigen Tags zugreifen.

Grundlegendes

- Lancom VPN-Client und NCP VPN-Client basieren auf dem selben Code und sind kompatibel

- Zugriff auf Updates nur mit Mylancom Registrierung

- Zur Konfiguration am besten immer Lanconfig verwenden. Bei älteren Geräten ist Webconfig mit den letzten verfügbaren Updates auch abgeschaltet, weil nicht mehr gepflegt.

- LCOS-Updates sind noch recht lange auf älterer Hardware einspielbar. Welche Hardware mit welcher LCOS-Version läuft, findet man hier: Welche letzte LCOS-Version... Ist es kritisch, wenn es keine Updates für ein Gerät mehr gibt? Grundsätzlich ist LCOS von hoher Qualität und die Gefahr massiver Sicherheitslücken recht gering. Die Wahrscheinlichkeit ist hoch, dass selbst eine 5 Jahre alte Firmware noch als sicher gilt. Bei Sicherheitslücken können evtl. bestimmte Dienste abgeschaltet werden oder Firewallregeln definiert, um die Sicherheit wieder herzustellen. Lancom sollte Sicherheitslücken zeitnah bekannt geben, auch für ältere Geräte. Auch Augen offen halten im Lancom Forum. Und in den Release-Notes der aktuelleren Firmware-Updates.

- Auf telnet-Ebene lässt sich noch mehr konfigurieren, als über lanconfig.

- Standardbenutzer heißt "root", kann beim Login auch leer gelassen werden.

- Monitoring: Programm LanMonitor. Damit der über SNMPv3 Infos abrufen kann, muss dort auch ein Passwort hinterlegt werden. Das Adminpasswort des Routers geht dafür, insofern man kein eigenes angelegt hat.

Konzepte

- physikalische Interfaces werden logischen Interfaces zugeordnet. ETH1-ETH4 liegen z.B. default auf dem logischen Interface LAN-1, können aber beliebigen LAN-X Interfaces zugeordnet werden. Bei WLAN können auch über eine physikalische Schnittstelle mehrere Netzwerke laufen. ETH-Schnittstellen können auch den logischen WAN-Ports zugeordnet werden, wenn ein externes DSL-Modem angeschlossen wird (DSL-1..DSL-N). IP-Netzwerke werden an die logischen Interfaces gebunden. Die Kommunikation zwischen diesen Netzwerken läuft über das Routermodul. Grundsätzlich wird die Kommunikation zwischen den Netzwerken defaultmäßig zugelassen.

- Der WAN-Port (bei Routern mit eingebautem Modem) ist unter Schnittstellen > WAN mit ADSL oder VDSL bezeichnet. Die dort zu findenden DSL-Schnittstellen haben nichts mit dem WAN-Port zu tun, sondern werden genutzt, wenn man über externes Modem über die ETH-Ports geht.

Lanconfig

- Legt automatisch nach jeder Änderung der Konfiguration Sicherungen an, die wieder zurückgeholt werden können. Aber Achtung: Die Sicherungen enthalten sensible Daten. Standardpfad: c:\programme\lancom\lanconfig\config bzw. c:\users\<user>\appdata\local\virtualstore\program files (x86)\lancom\lanconfig\config. Auch bedenken, dass die automatischen Sicherungen den Stand vor der letzten Änderung enthalten. Es ist also nicht der letzte Stand. Sicherungen des letzten Standes als manuell anlegen.

- Jede gesicherte Konfiguration kann auch ohne Gerät betrachtet und editiert werden (Bearbeiten < Konfigurationsdatei bearbeiten). Sehr hilfreich, um Konfigurationen zu vergleichen und Änderungen aufzuspüren. Auch praktisch, um Konfiguration von gerade nicht erreichbaren Geräten zu prüfen. Änderungen an gespeicherten Konfigurationen werden in die Ursprungsdatei gespeichert. Vorher Sicherhung des Originals über Dateiexplorer anlegen!

- Schnelles Rollback Konfiguration: Gerät > Quick Rollback

- Konfigurationen lassen sich auch als Skript speichern. Das bietet einige Vorteile. Passwörter stehen hier im Klartext, die Konfiguration lässt sich recht universell auf verschiedenste Geräte zurückspielen, man kann auch selektiv bestimmte Konfigurationspfade separat speichern, um nur diese in andere Geräte einzuspielen. Die Skriptdateien lassen sich auch mit jedem Editor bearbeiten.

- Wizards/Assistenten: Generieren komplexe Einstellungen automatisch. Die erstellte Konfiguration kann natürlich später noch beliebig manuell bearbeitet werden. Leider gibt es keine Möglichkeit, sich alle Einstellungen anzuschauen, die ein Assistent erzeugt.

- Updates: Gerät > Firmware-Verwaltung

- Neustart: Gerät > Neustart

- Darauf achten, dass Lanconfig mindestens auf dem Stand der installierten Firmware ist, sonst kann es zu Inkonsistenzen in der Konfiguration kommen.

- Suche in Konfiguration: Suchfeld oben im geöffneter Konfiguration.

- Passwörter im Klartext: Rechte Maustaste auf Gerät > Konfigurationsverwaltung > drucken. Dort dann "Passwörter im Klartext" anklicken. Oder Konfiguration über Konfigurationsverwaltung als Skript speichern. Dort sind die Passwörter auch im Klartext drin. Unter Lanconfig lassen sich die meisten Passwörter auch mit Häckchen "Anzeigen" im Klartext darstellen (PSK, PPP-Passwörter, Geräte-Passwort).

- Firmware Updates: Eigentlich sollte Lanconfig automatisch die aktuellen Updates finden, wenn man auf das Gerät mit der rechten Maustaste klickt und dort unter die Firmware-Verwaltung geht. Klappt aber manchmal nicht, dann kann man sich über eine mylancom-Zugang die neueste Firmware von Hand herunterladen und sie unter C:\ProgramData\LANCOM\LANconfig\Firmware\Downloads ablegen.

Fehlersuche

- trace über telnet/ssh

- "trace" - auflisten, welche Trace-Module ein oder ausgeschaltet werden können und wie der aktuelle Zustand ist

- "trace + Modul" - Trace Module einschalten, Traces von diesem Modul landen von nun an auf der Konsole

- "trace - Modul" - Trace Bereich ausschalten

- Mit einem @ können Filteroptionen angehängt werden. Beispiel: "trace + ip-router @ GEGENSTELLE-A GEGENSTELLE-B -ICMP" Alle gerouteten Pakete von GEGENSTELLE-A oder GEGENSTELLE-B, die keine ICMP-Pakete sind.

- PPP-Trace Infos: https://www2.lancom.de/kb.nsf/1275/A8B78E22D2BF6F95C1256DD000527955?OpenDocument

- Filter Infos: https://www2.lancom.de/kb.nsf/1275/9A5D090171DA86ACC1257815002D15D1?OpenDocument

- trace über lanconfig -> Zugriff "telnet über ssl" muss freigeschaltet sein.

- Logfiles

- Systeminformationen im Webinterface

- Webinterface > LCOS-Menübaum

- Status > Ethernet-Ports > Kabel-Test

- Status > IP-Router

- Status > TCP-IP

- Neustart im Webinterface über Extras > Neustart

- Paket Capturing: Webinterface > Extras > Paket Capturing

- LanMonitor

- LanMonitor > Syslog anzeigen

- Firewall-Regeln, die loggen.

- VPN-Client

- Hilfe > Logbuch

- Hilfe > Erweiterte Logeinstellungen

- Lan-Port Monitormodus

- Ein Lan-Port kann auf Monitor umgeschaltet werden. Auf diesem Port sind dann alle Pakete sichtbar, die auf den anderen Ports laufen. Hier kann man dann z.B. mit Wireshark Netzwerkverkehr mitschneiden.

- ISDN-Trace

- trace + d-channel-dump

- ISDN-Status

- ls /status/call-information

- Ping

- ping <destination>

- ping -r <destination> - traceroute-Modus

- ping -i <sekunden> <destination> - Alle x Sekunden senden

- ping -c <anzahl> <destination> - Sende x Pings

- Return-Taste stoppt die Ping-Ausführung

- LAN-Trace-Level

- set /setup/lan/trace-level 1 -> geringster Level

- set /setup/lan/trace-level 255 -> sehr ausführlich

- https://www2.lancom.de/kb.nsf/1275/81D1D55FBE110171C12575740036AA1D?OpenDocument

- Bootlog

- hiermit lässt sich nur der Grund des letzten Reboots herausfinden

- show bootlog

- Mailversand testen

- testmail

- Lanconfig

- Wenn Konfiguration nicht konsistent ist, gibts Probleme beim Schreiben der Konfig ohne spezielle Fehlermeldung (Config konnte nicht geschrieben werden...). Inkonsistenzen können schnell auftreten, wenn man z.B. den Namen eines IP-Netzwerkes ändert, muss das überall erfolgen. Die Suchfunktion hilft, in der Config alle Punkte zu finden, wo ein Wort auftaucht.

- LEDs flackern rot

- typisches Anzeichen für ein defektes Netzteil.

Konfigurationsreset

- RESET-Knopf länger als 15 Sekunden gedrückt halten

- Werkseinstellungen werden geladen

- Router ist über 172.23.56.254 über lanconfig zu finden (1721+ auf 172.23.255.254), sollt automatisch gefunden werden, wenn man nach Gerät sucht (rechte Maustaste). IP-Schnittstelle des Rechners sollte manuell diesem Netzwerk zugeordnet sein. Gateway und DNS kann man leer lassen.

- gesicherte Konfiguration kann nun zurückgespielt werden

- siehe auch: https://www2.lancom.de/kb.nsf/bf0ed2a4d2a4419ac125721b00471d85/7bb479457f14dd12c12576740041a784?OpenDocument

- ACHTUNG: Wenn der Resetknopf per Software gesperrt ist, hilft nur noch ein Reset über das serielle Kabel (Outband). (Config über Setup/Config/Reset-Knopf im Webinterface oder über Konsole)

- Siehe auch: https://www2.lancom.de/kb.nsf/bf0ed2a4d2a4419ac125721b00471d85/975c11f0086895a3c1257759003c5459?OpenDocument

- Reaktivierung über serielle Schnittstelle: https://www2.lancom.de/kb.nsf/1275/C1256CE8003625674125699D005320E9?OpenDocument

Hardware

- Demontage (1781, R800+, 1711, 1721 etc)

- evtl. Gummifüße entfernen

- 4 Schrauben unter den Füßen herausschrauben

- Oberschale lässt sich abnehmen, Front+Seitenteile ebenso

- Netzteil (1781, 1780, 831, 1711, 1721, 1821 etc)

- 2,1/5,5mm Hohlstecker, Innen Plus

- 12 V, 1500mA (1781), bei vielen älteren Routern (1711+/1721+/R800+) reichen auch 1000mA

- teilw. mit Bajonettveriegelung. Netzteile ohne Bajonett sind aber kompatibel

- siehe auch hier...

- AVM Fritzboxen haben oft 2,5/5,5mm Hohlstecker und 1400mA, funktionieren nach meiner Erfahung in der Regel auch.

- Nur geregelte Schaltnetzteile einsetzen, keine alten Trafonetzteile! Gefahr von Überspannung und Schädigung des Gerätes. Trafonetzteile erkennt man in der Regel am wesentlich höheren Gewicht und Baugröße.

- Keine Billignetzteile verwenden, Gefahr von Überspannung und Brand

- Lancom Hardware Ausstattung diverse Router: hier...

- Lancom Router Übersicht auf router-faq.de: hier...

Wie konfiguriere ich was...

- Zeitgesteuerter Reboot: Unter Datum/Zeit in die Cron-Tabelle einen neuen Eintrag erzeugen mit dem Befehl "do /other/boot". Siehe auch hier...

- DNS-Server manuell setzen: TCP/IP > Adressen > Nameserver-Adressen > DNS

- WINS-Server manuell setzen: TCP/IP > Adressen > Nameserver-Adressen > NBNS

- Sicherheitseinstellungen

- Management > Admin > Haupt-Geräte-Passwort

- Management > Admin > Konfig-Login Sperren

- Management > Admin > Zugriffsrechte

- IP-Routing > Router > Routing-Tabelle > Default-Route > Intranet und DMZ maskieren

- Firewall aktivieren (IPv4 und IPv6)

- Sicherheitshalber zusätzlich in Firewall: Eine Regel, die alle Verbindungen von außen verwirft und loggt. Diese ganz nach oben (höchste Prio).

- Deny-All Sicherheitsstrategie der Firewall (fürs Abblocken von innen nach außen)

- sslv3 abschalten (Poodle-Sicherheitslücke) Ab Version 9.00 hiermit:

- set /Setup/HTTP/SSL/Versions TLSv1

- set /Setup/RADIUS/RADSEC/Versions TLSv1

- set /Setup/Config/Telnet-SSL/Versions TLSv1

- Gesicherte Konfigurationen in verschlüsseltem Laufwerk ablegen, Sicherheitsrisiko!

- Portscan von außen durchführen

- Dauerhaltezeit: Auf 9999 konfigurieren, dann wird auch wiederverbunden, falls Verbindung unterbrochen. Bei 0 wird auch dauerhaft gehalten, aber wenn Unterbrechung, erfolgt kein automatischer Neuaufbau.

- Standard Netzwerk-Konfiguration

- Schnittstellen > LAN > Ethernet-Ports: Alle auf LAN1/Auto/Auto

- Schnittstellen > WAN > ADSL: Auto/Auto/L2 erlaubt

- IP4 > Allgemein > IP-Netzwerke:

- Intranet: <Lokale-IP-Adresse> <Netzmaske> Typ:Intranet VLAN:0 Zuordnung: Beliebig Adressprüfung:Flexibel Tag:0 Kommentar: Intranet

- IPV4 > DHCPv4

- Port-Tabelle: Lan1...Lan4:ein

- DHCP-Netzwerke: Intranet: <konfigurieren>

- IPV4 > DNS

- DNS-Server: aktiviert, wenn benötigt

- Eigene Domäne: z.B. intra.net

- Stationsnamen eintragen (am besten mit Domain eintragen)

- IPV6

- ausschalten, wenn nicht benötigt

- IP-Router > IPv4 Routing-Tabelle

- Default-Route über Internet-Gegenstelle (die zuvor konfiguriert werden muss)

- Standard DSL-Zugang

- Kommunikation > Allgemein > Kommunikationslayer

- ADSL: LLC-MUX/PPP/PPPoE/keine/ADSL

- ADSL2: Transparent/PPP/PPPoE/keine/ADSL

- oder ADSL2: LLC-MUX/PPP/PPPoE/keine/ADSL

- VDSL: Transparent/PPP/PPPoE/keine/VDSL

- Kommunikation > Gegenstellen > Gegenstellen DSL

- Name: Internet

- Haltezeit: 9999 für dauerhaft

- VPI: 1, VCI: 32 (typisch, mit Provider gegenchecken)

- Access/Service: leer

- Layername: Passender Kommunikationslayer wie zuvor konfiguriert

- MAC-Adress Typ: lokal

- DSL-Ports: leer (wenn über internes Modem)

- VLAN-ID: 0

- Kommunikation > Protokolle > PPP-Liste

- Gegenstelle: oben konfigurierte Gegenstelle auswählen

- Benutzername: Providerdaten

- Passwort: Providerdaten

- IPv4-Routing an

- Authentifizierung der Gegenstelle: Alles aus

- Authentifizierung durch Gegenstelle: Alles an

- Standardwerte Rest: 0/5/10/5/2

- IP-Router > IPv4 Routing-Tabelle

- Default-Route über Internet-Gegenstelle (die zuvor konfiguriert werden muss)

- Statusrückmeldungen bei korrekter Einstellung

- Leitungszustand: SHOWTIME

- ATM1: Connection (wenn Establ. Connection stimmt was mit PPP oder Encapsulation (LLC-Mux/Transparent) nicht)

- Kommunikation > Allgemein > Kommunikationslayer

- SNMP kein Public-Zugriff

- Management > Admin > SNMP Read-Only Community 'Public' deaktivieren: Häckchen rein

- Management > Admin > SNMP Read-Only Comminity: <benutzername>:<passwort>

- Im Lanmonitor:

- neues Gerät anlegen

- Unter Allgemein > Authentifizierung Administrator/Passwort wählen

- Benutzername und Passwort eintragen, wie in der Config angegeben

- LAN-Gegenstelle (z.B. Ankopplung hinter einem Zugangsrouter)

- Schnittstellen > LAN > LAN1 auf DSL1 legen

- LAN1 ist damit der Port, der an den Zugangsrouter geht

- Schnittstellen > WAN > DSL1 > aktivieren

- Kommunikation > Allgemein > Kommunikationslayer: Layer IPOE anlegen, falls nicht vorhanden. Konfigurieren mit: Ethernet/Transp/Transp/keine/ETH. Wenn der Router sich die Konfiguration des WAN-Portes über DHCP vom Zugangsrouter holt: Ethernet/DHCP/Transp/keine/ETH

- Kommunikation > Gegenstellen (DSL) > Gegenstelle Inet anlegen. Konfiguration: 9999/0/0/Layer:IPOE/Lokal/0

- Kommunikation > Protokolle > IP-Parameter konfigurieren: Eigene IP-Adresse, Standard-Gateway, Erster DNS ist Adresse des Zugangsrouters. Kann entfallen, wenn über DHCP geholt wird.

- IP-Router > Routing > Routing-Tabelle: Defaultgateway festlegen: Adresse des Zugangsrouters, Maskierung einschalten

- VPN Aggressive Mode Einwahlrouter Filiale

- VPN > Allgemein: NAT-Traversal an, Rest aus, Virtual Privat Network aktiviert, Aufbau Netzbeziehungen: Immer alle gemeinsam, Gateways keine

- VPN > IKE/IPSec > IKE Schlüssel und Identitäten > MyIdent/PSK eintragen/Lokale Identität: E-Mail(FQUN), eindeutige Mailadresse, die auf Gegenstelle genauso genutzt wird, z.B. xyz@intra.net, muss nicht real existieren. Entfernte Identität: Keine Identität

- VPN > IKE/IPSec > IKE-Proposal-Listen > MyIKE > PSK-AES256-SHA

- VPN > IKE/IPSec > IPSec-Proposal-Listen > MyIPSEC > TN-AES256-SHA

- VPN > DefaultParameter > Aggressive > Default-IKE: MyIKE, Default IKE Group 2

- VPN > IKE/IPSec > Verbindungs-Parameter > PFS 2, IKE 2, MyIKE, MyIdent, MyIPSEC

- VPN > IKE/IPSec > Verbindungs-Liste > MyConnection, 9999, 90, Extranet: 0.0.0.0, Entferntes Gateway:0.0.0.0, Verbindungs-Parameter: MyPar, Routing Tag 0, Kein Dyn VPN,

- Haltezeit: 9999 -> dauerhafte Verbindung und Neuaufbau, falls Verbindung getrennt wurde. 0 wäre auch dauerhaft aber ohne Neuaufbau.

Aggressive, IKE-CFG: Client, Aus, Aus, Manuell

- Firewall > IPv4 > Regeln: VPN-Regel, hält Verbindungszustände, Prio 0, Quell Tag 0, Routing Tag 0, Übertragen, Verbindungs-Quelle: <Filiale-Netzwerk>, Verbindungs-Ziel: <VPN-Gegenstelle>

- Logserver

- Logging kann an beliebigen Logserver im Netz geschickt werden

- Konfig unter Meldungen > Allgemein > Syslog-Server

- Mehrere Einträge zum gleichen Ziel sind hier deshalb sinnvoll, weil man so von jeder Quelle festlegen kann, welche Prioritäten weitergeleitet werden sollen. Im einfachsten Fall legt man 2 Einträge an. Eintrag 1 hat als Quelle alles, außer Verbindungen. Prioritäten alle außer Debug. Eintrag 2 hat als Quelle nur Verbindungen, Prioritäten hier kein Debug und keine Information.

- Dyndns

- es braucht 4 Regeln unter Kommunikation > Allgemein > Aktions-Tabelle

- Regelnamen z.B. xyz@homeip.net, alle 4 Regeln können gleich heißen

- Gegenstelle INTERNET, Tag 0, Eregnis Aufbau (alle 4 Regeln)

- Regel 1: 2160000 Sekunden, http://<dyn-username>:<dyn-password>@members.dyndns.org/nic/update?system=dyndns&hostname=%h&myip=%a&wildcard=NOCHG&mx=<foobar>.HOMEIP.NET&backmx=NO, Ergebnis: contains=good %a?skipiftrue=2

- Regel 2: 0 Sekunden, dnscheck:<foobar>.HOMEIP.NET, Ergebnis: isequal=%a?skipiftrue=1

- Regel 3: 900 Sekunden, http://<dyn-username>:<dyn-password>@members.dyndns.org/nic/update?system=dyndns&hostname=%h&myip=%a&wildcard=NOCHG&mx=<foobar>.HOMEIP.NET&backmx=NO, Ergebnis: contains=good %a

- Regel 4: 0 Sekunden, repeat:300

- Oder Asistent nutzen, siehe hierzu: https://www2.lancom.de/kb.nsf/1275/3A593C3D4A0DBE30C1257DD40034C005?OpenDocument

Anwendungsfall WLAN-Router mit VPN-Bypass

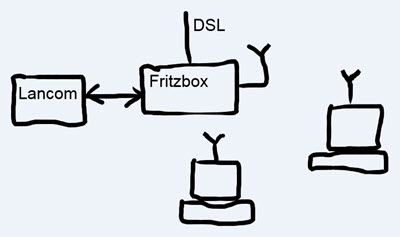

Ein typisches Szenario ist dieses: Ein Haus ist über einen DSL-WLAN-Router mit dem Internet verbunden. Später soll noch eine VPN-Verbindung zu einer Zentrale aufgebaut werden.

Eine elegante und kostengünstige Lösung ist, die komplette Installation so zu belassen und nur das VPN durch einen Lancom laufen zu lassen. Hierbei kann man auch einen einfachen Lancom-Router ohne WLAN und ohne DSL-Modem nutzen, z.B. einen 1711+, den man ab 30 Euro bei Ebay bekommt.

VPN Bypass von Fritz über Lancom zurück zur Fritzbox

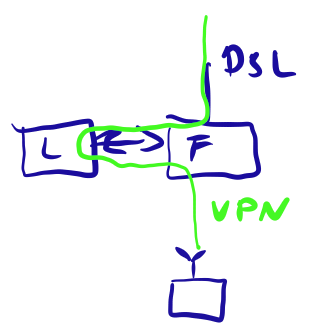

Nehmen wir an, das bisherige interne Netz ist 192.168.0.0 und der bisherige Router ist eine Fritzbox mit der IP 192.168.0.1. Der Lancom wird mit einem LAN-Port mit der Fritzbox gekoppelt. Unter IPV4>Allgemein>Netzwerke legt man die IP-Adresse des Routers mit 192.168.0.10 fest.

In der Fritzbox gibts jetzt eine statische Route für das entfernte Netz, was wir per VPN erreichen wollen. Nehmen wir an, das wäre 192.168.99.0. Also eine statische Route für 192.168.99.0 mit Übergabe an den Lancom-Router 192.168.0.10. Durch diese statische Route werden alle Anfragen von WLAN-Gekoppelten Rechnern an die IP-Adressen 192.168.99.xxx von der Fritzbox an den Lancom Router weitergereicht.

Im Lancom wird nun erstmal ein VPN im Aggressive Mode angelegt und separat über die ssh-Shell getestet. Zu beachten ist hierbei, dass nichts über den WAN-Port geht, sondern das Standardgateway auf 192.168.0.1 liegt, also an die Fritzbox zurückgehen, die ja die Verbindung ins Internet ist. Dies testet man auch erstmal, in dem man über eine Lancom-SSH-Shell ein ping z.B. auf 8.8.8.8 macht. Klappt das, hat man über das Standardgateway Zugriff aufs Internet.

Wenn wir eine Dyndns-Adresse für das VPN verwenden, braucht der Router auch eine Namensauflösung. Die kann man z.B. über IPv4>DNS>Weiterleitungen nur für den konkreten dyndns-Namen erreichen. Auch hier leitet man an die Fritzbox, die ja über einen funktionierenden DNS verfügt. Alternativ trägt man unter IPV4>Adressen>Erster_DNS die Fritzbox IP ein, dann hat man eine vollständig funktionierende Adressauflösung. Auch hier über die Shell und ein Ping mal die Namensauflösung prüfen.

Funktioniert über die ssh-Shell die VPN-Verbindung, kann man nun von einem Client, der über WLAN an der Fritzbox hängt, den Zugang testen. Darauf achten, dass bei der Fritzbox die Filter so eingestellt sind, dass die Lancom-Box ungefiltert ist. Eine beliebte Falle, weil bei Filterung die entsprechenden VPN-Ports nicht durchgelassen werden.

Der komplette Netzwerkverkehr eines Clients geht nun weiterhin direkt durch die Fritzbox ins Internet. Lediglich Verbindungen an das entfernte Netz werden über die statische Route in der Fritzbox zum Lancom umgeleitet, der von sich aus das VPN aufbaut und so die Verbindung zum entfernten Netz herstellt.

Interessant an dieser Lösung ist auch: Man kann den Lancom abschalten und trotzdem läuft der normale Internetzugang problemlos weiter. Lediglich das VPN funktioniert so nicht mehr. Der Lancom braucht also nur zu laufen, wenn man auch Zugriff auf das VPN braucht.

Natürlich kann man über bestimmte Regeln im Lancom dafür sorgen, dass nur bestimmte IP-Quelladressen oder MAC-Adressen Zugriff auf das VPN haben. Wobei einem bewusst sein muss, dass man diese Absicherung relativ leicht aushebeln kann.

Was bei dieser Lösung aber problemlos möglich ist: Man kann in der Fritzbox ein Gastnetz freischalten. Das Gastnetz kennt die statische Route zum Lancom nicht, kann also so auch nicht mit dem Lancom und damit auch nicht mit dem VPN-Ziel kommunizieren.

Günstig bei dieser Lösung ist auch, dass der Lancom nicht an "vorderster Front" im Internet steht. Er kann von außen nicht erreicht und angegriffen werden. Gerade, wenn man ältere Lancom-Router verwendet und das Risiko von Sicherheitslücken steigt, sind viele dieser Lücken gar nicht erst ausnutzbar.

Anwendungsfall Fritzbox hinter Lancom-VPN mit Gast-WLAN

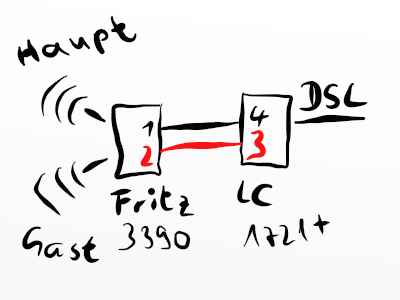

Der Lancom hängt hier direkt an der 16.000er DSL-Leitung und stellt auch den VPN-Zugang her. Einen brauchbaren Lancom 1721+ gibts gebraucht für etwa 50 Euro. Der hat aber kein WLAN. Für WLAN wird eine aktuelle Fritzbox 3370 oder 3390 dahintergeklemmt, die auch gebraucht für 30-50 Euro zu haben ist.

Wird die Fritzbox über ihren WAN-Port (in diesem Fall LAN1) mit dem Lancom verbunden, hat man einen recht einfachen und gut funktionierenden Aufbau. Zwar läuft bei der Fritzbox auch alles nochmal durch Firewall und NAT, aber das stört in der Regel nicht.

Jetzt kommt aber ein großes Sicherheitsloch, wenn der Gastzugang ins Spiel kommt. Die Fritzbox kann ein Gäste-WLAN aufspannen, was keinen Zugriff auf das lokale Netzwerk der Fritzbox hat. Nehmen wir an, die Fritzbox hat das Netzwerk 10.10.0.0, der Lancom das Netzwerk 10.10.1.0. Das Gäste-WLAN vergibt die Fritzbox automatisch, ohne dass man was einstellen kann, nehmen wir der Einfachheit aber mal an, das wäre 10.10.99.0.

Der Gast hat nun aber Zugriff auf das entfernte VPN-Netz! Wie das? Lokales Fritzbox-Netz (10.10.0.0) wie auch Gästenetz gehen ja ge-nat-et über LAN1 zur Lancom-Box. Der Lancom kann nicht mehr unterscheiden, ob eine Anfrage vom normalen Fritzbox-Netz oder vom Gästenetz kommt. Er sieht nur, dass die Fritzbox unter ihrer "öffentlichen" Adresse vom WAN-Port etwas will. Es gibt so keine Möglichkeit mehr, eine Differenzierung vorzunehmen. Die Fritzbox wird hier sozusagen zur Blackbox, die nicht mehr offen macht, wer hier eigentlich Pakete anfordert.

Neben dem Zugriff des entfernten VPN-Netzes muss evtl. auch der Zugriff auf das Lancom-Netzwerk geregelt sein: Normaler WLAN-Zugang ja, Gäste-WLAN nein.

So kanns gehen (erste Idee, noch nicht getestet): Im Lancom wird ein zweites Netzwerk aufgespannt und an die LAN4-Buchse gelegt. Dieses Netzwerk ist nur dafür da, Anfragen der Fritzbox ausschließlich ans Internet weiterzureichen. Hierüber erreicht man keinerlei interne oder per VPN eingebundene Netze. Die Fritzbox wird mit dem WAN-Port (LAN1) an die Lan4-Buchse an den Lancom angeschlossen. Wenn man nun testet, dürfte die Fritzbox nur noch das Internet erreichen, egal ob Gäste-WLAN oder Haupt-WLAN.

Auf die LAN3-Buches des Lancom legt man nun auch das 10.10.0.0er Netzwerk der Fritzbox. Ein zweites Kabel kommt nun von der Fritzbox (LAN2-4 Buchse) und verbindet sich mit Buchse 3 des Lancom.

In der Fritzbox wird nun eine statische Route für das VPN-Netzwerk festgelegt. Diese Pakete werden hier an den Lancom weitergegeben und laufen dann über das zweite Netzwerkkabel an die Buchse 3 des Lancom. Diese statische Route ist ja nur für das Haupt-WLAN gültig, weshalb man nun eine saubere Abtrennung des Gästenetzwerkes hat.

Zugriffe auf das interne Netz des Lancom erfolgen genauso über eine statische Route. Es werden also alle internen Netzwerke nicht mehr über den WAN-Port geschickt, sondern gehen via statische Route zum Lancom. Versucht ein Gast, auch auf das interne Netzwerk zuzugreifen, muss das zwangsläufig über den WAN-Port der Fritzbox gehen, was aber nicht zu Erfolg führt, weil die Lancom-Box das sicher verhindern kann. Also keine lokalen Netzwerke für alles, was über diesen Port reinkommt.

Interessanter Nebeneffekt: Zieht man das zweite LAN-Kabel aus Buchse 3 des Lancom, kann man per WLAN zwar noch das Internet erreichen, hat aber so das VPN und das interne Lancom-Netz abgeklemmt.

Routing

- In der Routingtabelle ist der Router die Gegenstelle, an die die Datenpakete weitergeleitet werden, wenn die Regel greift.

- Die Gegenstelle 0.0.0.0 ist eine sogenannte Nullroute. Pakete dahin werden verworfen. Mitunter auch als Sperr-Route bezeichnet.

- Die Gegenstelle 255.255.255.255/0.0.0.0 ist die Defaultroute. Hierhin werden alle Pakete geleitet, die nicht im eigenen Netz verteilt werden und für die sonst keine Routing-Regel greift.

- Advanced Routing and Forwarding (ARF): Über Schnittstellen- und Routingtags können Netzwerke separat geroutet werden. Dabei handelt es sich um ein Tag, was ins Datenpaket eingetragen wird. Jede Schnittstelle kann so definiert werden, dass alle Pakete, die darüber eingehen, mit einem bestimmten Tag versehen werden. Dieses Tag kann der IP-Router nachfolgend auswerten, um in Abhängigkeit davon entsprechend zu routen. Netzwerke mit unterschiedlichen Tags sind grundsätzlich voneinander getrennt, sie sehen sich nicht. Das ist logisch, weil Pakete mit Tag X nie automatisch in ein Netz mit Tag Y geroutet werden. In der Firewall kann man Pakete umtaggen, um sie in anders getaggte Netzwerke umzuleiten. Hierzu gibt man eine Accept/übertragen Firwallregel an. Im Feld Routing-Tag gibt man an, wie Pakete getaggt werden sollen, auf die die Regel passt. Im Feld Quell-Tag kann man zudem die Regel nur auf die Quellpakete beschränken, die ein bestimmtes Tag haben. So umgetaggte Pakete werden anschließend im IP-Router entsprechend geroutet. Firewall-Regeln, die umtaggen, werden unter Aktion mit "Markieren" anstatt mit "übertragen" angezeigt. Weil solche Regeln keine Ausstiegsregeln aus der Firewall sind, also weitere Regeln durchlaufen werden, sollten sie über allen "echten Regeln" stehen. In der Prio setzt man solche Regeln z.B. auf 255. Schnittstellen-Tags werden unter TCP/IP > Allgemein > IP-Netzwerke definiert. Weil man je nach Tag völlig unterschiedlich routen kann, spricht man auch von virtuellen IP-Routern. Man hat sozusagen mehrere Routing-Tabellen, je nach Tag. Schnittstellen-Tags eignen sich sehr gut, um Netzwerke voneinander abzuschirmen, z.B. Gäste-Netz, weil hier schon die Automatik eingebaut ist, dass diese Netze sich nicht sehen. Auch Defaultrouten können getaggt sein, so dass man unterschiedliche Defaultrouten erhält, je nachdem, welches Tag die Pakete haben. Es ist sogar möglich, auf 2 Interfaces das gleiche IP-Netzwerk aufzuspannen, weil man über unteschiedliche Tags das Routing hinbekommt. Schnittstellen- und Routingtags sind nicht zu verwechseln mit VLAN-IDs. VLAN ist ein anderes Konzept. ARF, Routing-Tags und Schnittstellen-Tags scheinen reine Lancom-Konzepte zu sein und dienen dem Routing im Gerät. VLAN-IDs markieren hingegen Pakete, die von anderen Netzwerkgeräten dann entsprechend geroutet werden. Beim VLAN wird allerdings auch von Tagging gesprochen, weil hier auch Pakete mit einem Tag, der VLAN-ID versehen werden. ARF entstand bei Lancom um 2007 herum, um den Router zu virtualisieren, also mehrere unabhängige Router im Gerät zu implementieren. Siehe hierzu auch hier...

- ARF: Netzwerke mit Schnittstellentag 0 haben eine Sonderstellung, sie sehen alle anderen getaggten Netzwerke (Supervisor-Netzwerke).

- ARF: In den Firewall-Regeln bedeutet ein Routing-Tag von 0, dass hier vom Tag her nichts umgeschrieben wird (normale Firewallregel). Will man hingegen erreichen, dass ein Paket auf das Routing-Tag 0 umgeschrieben (markiert) wird, dann muss man hier 65535 angeben. Das ist so aus der Not geboren, weil die 0 ja einen anderen Zweck hat.

- RIP: Unter IP-Router > Allgemein > RIP-Netzwerke werden die Netzwerke definiert, wie die Netzwerke RIP unterstützen. Auch wenn bei den konkreten Regeln "Regel ist aktiviert und wird via RIP propagiert" ausgewählt ist, wird RIP nur gemacht, wenn zuvor unter RIP-Netzwerke RIP eingeschaltet ist.

- Route ausschalten: Route aufrufen und dort "Diese Route ist aus"

- IP-Maskierung: Die Default Route, die ins öffentliche Netz geht, sollte immer maskiert sein. Dies sollte man keinesfalls vergessen. Beim Routing zwischen internen oder VPN-Netzen ist in der Regel keine Maskierung nötig. Kann aber in bestimmten Situationen Sinn machen, wenn man den Zugriff auf ein Netz unterbinden will, dieses Netz aber Zugriff auf anderen Netze haben soll.

- Zeitgesteuertes Routing: Routing > Zeitsteuerungs-Tabelle. Jede Route kann einen Zeitplan erhalten.

- Routen mit Tag 0 in der Routingtabelle sind Defaultrouten, die auch für getaggte Pakete gelten, insofern für diese keine anderen Routen definiert sind. Ist eine Route für eine bestimmten Tag definiert, wird diese auch genommen und nicht die Tag 0 Route.

- Falle: Wird in der Firewall ein Paket z.B. auf Tag 1 umgetaggt und für diese Route gibts nur einen Sperr-Route in der Routingtabelle, so wird diese Regel nicht ausgeführt, das Paket also nicht umgetaggt.

VPN

- Deaktivieren von VPN-Verbindungen

- VPN > Allgemein > Verbindlungsliste

- Regelerzeugung auf "Aus" stellen

- VPN-Regeln einsehen

- Shell: show vpn

- Shell: show vpn long

- VPN-Security-Policies anzeigen

- Shell: show vpn spd

- VPN Ausgehandelte SAs anzeigen

- Shell: show vpn sadb

- VPN-Statusinfos tracen

- Shell: trace + vpn-status

- VPN Status Connections

- ls /Status/VPN/Connections

- VPN Infos zu bestehenden Verbindungen (übertragene KB)

- ls /Status/VPN/ESP

- Extranet-Addresse

- Bei einer Lan-Lan Kopplung kann das eigene Netz hinter einer Extranet-Adresse verborgen werden, ähnlich wie beim NAT. Die Gegenstelle sieht dann das eigene Netz nicht, sondern hat nur Zugriff auf die Extranet-Adresse, die nach außen sichtbar ist. Kann damit auch nicht auf die einzelnen Stationen im Netz zugreifen. Als Extranet-Adresse kann man die Adresse des Gateways (Routeradresse) verwenden. Auf der Gegenseite muss das Netz dann mit der Netzmaske 255.255.255.255 definiert werden (Ein Netzwerk, was aus nur einer Adresse besteht). Typischerweise verwendet man dies Art, wenn eine Filiale Zugriff auf eine Zentrale haben will, die Zentrale aber keinen Zugriff auf das Filial-Netzwerk braucht.

- VPN > Defaults

- Wenn eine Gegenstelle eine Verbindung aufbauen will und nicht über eine feste und bekannte IP verfügt, dann kann der Router noch keine passende konkrete VPN-Verbindung auswählen, weil er die Parameter (z.B. Identitäen) noch nicht kennt. Die erste Aushandlung muss also mit Default-Parametern erfolgen. Diese werden auf der VPN > Defaults Seite eingestellt. Achtung Falle: Selbst wenn in der konkreten Verbindung die korrekten Proposals eingestellt sind, funktioniert der Verbindungsaufbau nicht, wenn hier unter Defaults keine passenden Werte gefunden werden, z.B. ein falsch eingestellte IKE-Gruppe.

ACHTUNG: Änderungen an der VPN-Konfiguration führen nicht automatisch zur Trennung und Neuaufbau von laufenden VPN-Verbindungen. Damit werden Änderungen bei diesen Verbindungen erstmal nicht übernommen. Das ist auch sinnvoll, weil mitunter per VPN-Verbindung konfiguriert wird und diese Verbindung nicht abreißen soll. Muss man nur wissen, wenn man umkonfiguriert.

Kommandozeile/Shell

Die Möglichkeiten der Kommandozeile sind sehr mächtig. Hier können:

- Statusinfos abgegriffen werden

- Befehle abgesetzt, die Aktionen ausführen

- Konfigurationen vornehmen

Gerade bei der Konfiguration kann man hier noch wesentlich mehr einstellen, als über Lanconfig möglich wäre.

Eine Referenz findet man im Dokument LCOS-Menu. Der grundsätzliche Umgang mit der Kommandozeile wird im Referenzhandbuch erklärt.

Am besten kontaktiert man sich sicher über Putty oder einen anderen SSH-Client mit dem Router.

Sehr praktisch: Jeder Punkt auf der gesamten Kommandozeile hat eine konkrete Nummer aus einem hierarchischen Nummersystem (Hauptpunkt.Unterpunkt.UnterUnterPunkt...). Dieses Nummersystem entstammt aus dem SNMP-Protokoll, mit dem es korrespondiert. Es heißt deshalb auch SNMP-ID. Bei der Dokumentation und in der Kommunikation mit Kollegen kann man so oft diese kurze SNMP-ID verwenden. Alternativ gibt es den Pfad-Telnet, mit dem man direkt über cd auf der Kommandozeile hinsteuern kann.

Die Kommandozeile ist nicht case-sensitiv. Zahlreiche Befehle sind an Unix angelehnt (cd, ls...).

Achtung Falle: Blöderweise wurden in der deutschen LCOS-Menu-Übersetzung die Werte der Parameter ebenfalls in deutsch übersetzt. So lassen die Parameter sich aber nicht eingeben. Die Kommandozeile versteht nur englische Werte. Also entweder die englische LCOS-Menu Dokumentation verwenden oder mit "show pfad ?" die Werte erfragen.

Die Baumstruktur kann übrigens in allen Befehlen verkürzt angegeben werden. Statt "cd Other" reicht ein "cd o". Es braucht immer so viele Buchstaben, dass es eindeutig ist. Alle Befehle, die einen Pfad brauchen, funktionieren auf diese Weise, z.B. "do /o/m/d <gegenstelle>"

Befehle können auch in der Cron-Tabelle oder Aktions-Tabelle verwendet werden. Ebenso in Skripten, die man über Lanconfig (Konfigurations-Verwaltung > Aus Skript-Datei wiederherstellen...) oder Webconfig (Dateimanagement > Konfigurationsskript anwenden) einspielen kann.

Beim Set-Befehl können mehrere Parameter gleichzeitig gesetzt werden. Parameter, die nicht angegeben werden, werden nicht verändert. Möchte man Parameter überspringen, die nicht gesetzt werden sollen, so setzt man ein "*" ein.

Beispiel

- set WINS UDP - setzt Protokoll auf UDP

- set WINS UDP ANYHOST - setzt Protokoll und Hosts

- set WINS * ANYHOST - setzt nur Hosts und verändert Protokoll nicht

Alternativ kann man bestimmte Parameter in Tabellenzeilen über geschweifte Klammern mit der Spaltenzahl oder dem Spaltennamen konfigurieren.

Beispiel

- set WINS {2} ANYHOST

- set WINS {SOURCE} ANYHOST

Namen, die Leerzeichen enthalten, müssen mit Anführungszeichen ("") eingeschlossen werden.

Kommandozeile Allgemeine Befehle

- Hilfe - Befehlsübersicht

- ?

- Hilfe zu einem Befehl

- Befehl ?

- Beispiel: show ?

- Pfad wechseln

- cd

- Pfad Inhalt anzeigen

- ls

- Wert setzen

- set Pfad Wert

- Welche Werte kann ein Parameter annehmen?

- set Pfad ?

- Testmail versenden

- testmail <ABSENDER> <EMPFÄNGER> <AbsenderName> <Betreffzeile> <Haupttext>

- Für Absender * verwenden, dann wird der konfigurierte Absender verwendet

Kommandozeile Status

- Systeminfos

- sysinfo

- Speicher

- show mem

- Systeminfo

- sysinfo

- Firewall Regeln

- show filter

- Syslog letzte Meldungen

- ls /Status/TCP-IP/Syslog/Last-Messages/

- Prozesse laufend

- show jobs

- MTUs der Gegenstellen anzeigen (nur aktive Verbindungen)

- ls /Status/WAN/MTU

- SNMP-Path herausfinden

- ls -a path

- Auflistung mit Unterverzeichnissen

- ls -r path

Kommandozeile Steuerbefehle

- Verbindung mit Gegenstelle trennen

- do /o/m/d <gegenstelle>

- Verbindung mit Gegenstelle aufbauen

- do /o/m/c <gegenstelle>

- System booten (Warmstart)

- do /o/b

- System booten (Kaltstart)

- do /o/c

- Firewall Regel einschalten

- set /setup/ip-router/firewall/rules/<Regel-Name> * * * * * * yes

- Firewall Regel ausschalten

- set /setup/ip-router/firewall/rules/<Regel-Name> * * * * * * no

- Wake on Lan vom Lancom Router aus

- wakeup [MAC-Adresse-des-Clients]

- Nützliche Befehle

- Konsolenbefehle Referenz

Bugs und Fallen und Unklares

- VPN-Regeln in der Firewall: Keine IP-Adressbereiche verwenden, funktioniert nicht. Jedes Netzwerk einzeln definieren.

- Defaultroute ist bei Lancom nicht 0.0.0.0/0.0.0.0 sondern 255.255.255.255/0.0.0.0

- Konfiguration > Admin > Zugriff auf Web-Server-Dienste (2.21.16.2): Der Konfigurationszugriff über HTTP kann ja seperat eingestellt werden. Hier wird eingestellt, wie das Verhalten bei anderen Diensten sein soll, die HTTP verwenden, z.B SSL-VPN. Automatisch heißt, dass der Port nur geöffnet wird, so lange einer dieser Dienste angemeldet. Danach wird er geschlossen. Deaktiviert heißt, dass er grundsätzlich geschlossen ist und damit diese Dienste nicht mehr funktionieren. Aktiviert heißt, dass der Port grundsätzlich offen ist. Aktiviert braucht es im speziellen Fall, wenn WLAN APs automatisch durch einen WLAN-Controller konfiguriert werden müssen. Die sicherste Einstellung ist logischerweise deaktiviert.

- Neuere Geräte verfügen über die Option "Hardware NAT". Hierbei wird das NAT von einem externen Chip ausgeführt und damit der Prozessor entlastet. Unter bestimmten Umständen, wenn sehr viele Verbindungen gleichzeitig offen sind, soll es zu Problemen kommen können. Es könnte sich bei der Fehlersuche also lohnen, mal Hardware NAT auszuschalten.

- SSLv3 sollte abgeschaltet sein (Poodle-Sicherheitslücke). Das ist ab Version 9.0 zwar automatisch abgeschaltet, nicht aber, wenn man eine ältere Konfiguration hat. Hier auf jeden Fall prüfen, ob SSLv3 abgeschaltet ist. Siehe auch oben unter Konfiguration Sicherheitseinstellungen.

- Der iperf-Server lief bei mir auf einem 1781A (LCOS 10.12 aus 02/2018) nicht stabil. Ein WLAN wurde getestet, was eigentlich so um die 40MBit konnte, brach immer wieder über iperf-lancom auf 6-10MBit ein. Bei Einsatz eines PC mit iperf-Server blieb die Datenrate bei 40MBit stabil. Ein Android-Gerät hatte auch starke Probleme mit dem lancom-iperf. Stark schwankende Werte bzw. die Kommunikation brach ganz zusammen.

- Falschkonfigurationen über Lanconfig können dazu führen, dass die Konfiguration nicht in den Router geschrieben werden kann. Hier kann man dann nur erstmal abbrechen, dann wird die Konfiguration in eine Datei geschrieben. Es kann sehr schwierig sein, Fehler in der Konfig herauszufinden, vor allem, wenn man umfangreiche Änderungen gemacht hat. Lanconfig gibt da mitunter Null Unterstützung, man weiß also nicht, wo das Problem liegt. Dann hilft nur, die Umkonfiguration nochmal in kleinen Schritten zu wiederholen und zwischenzeitlich immer wieder zu testen, ob die geänderte Konfig ins Gerät übertragen werden kann. Grundsätzlich sollte man sich wg. solcher Probleme angewöhnen, in kleinen Etappen bei der Konfiguration zu arbeiten und gerade bei heiklen Punkten zu testen, ob die Konfig ins Gerät geladen werden kann.

- Löscht man bestimmte Einträge, die Grundlage für andere Einträge sind, ist die Konfiguration inkonsistent und kann dann typisch auch nicht geschrieben werden. Beispiel: Löscht man unter IPV4 die DMZ, entsteht Inkonsistenz, weil dieser Eintrag noch an zahlreichen anderen Stellen eingetragen ist. Über das Suchfeld kann man aber recht schnell herausfinden, wo das Wort DMZ noch überall vorkommt. Die Suche arbeitet aber manchmal auch falsch, findet Stellen, wo gar nichts zu finden ist.

- Bei manchen Feldern gibt es eine Auswahlliste, die aber in der Regel kein Leerfeld enthalten. Trotzdem ist es oft möglich oder nötig, ein Feld leer zu lassen. Der Inhalt eines Auswahlfeldes lässt sich in der Regel direkt löschen. Auch ausgegraute Felder können mitunter falsche Werte enthalten, diese müssen dann erstmal akitiviert werden, um einen gültigen Wert einzutragen.

Infos zu konkreter Hardware

- Lancom R800+ (Telekom)

- Letzte Firmware: LCOS 8.82.0100-RU1 [Stand: 29.08.2013]

- Letzte Betafirmware: LCOS 8.82.0167 [Stand: 07.03.2014]

- Unter bestimmten Umständen soll DNS-Port außen offen sein (open DNS-Resolver). Konnte ich persönlich nicht nachvollziehen. Lässt sich aber mit einer Firewall-Regel blocken (Am besten gleich alles blocken: Deny_All_IN/ALLE_WAN_SCHNITTSTELLEN/ANYHOST/ALLE_DIENSTE/DROP) siehe auch: http://www.lancom-forum.de/aktuelle-lancom-router-serie-f41/lancom-ist-open-dns-resolver-t12942.html

- Im Webconfig fehlt in der letzten Firmware der Config-Pfad, man kann im Grunde nur noch sinnvoll über Lanconfig konfigurieren

- max. 3 VPN-Kanäle gleichzeitig, nicht erweiterbar

- ADSL2+

- Kein IPv6

- Mailbenachrichtung noch kein SSL/TLS

- SSLv3 Protokoll sollte deaktiviert werden (Poodle-Sicherheitslücke). Nur kritisch, wenn man Fernzugriff über https hat. Siehe: https://www2.lancom.de/kb.nsf/0/148AEB4AC2C5A7F8C1257D72002B6032?opendocument

- set /Setup/HTTP/SSL-Versions TLSv1

- ssh/ssl Schlüssel sind bei jedem Gerät gleich (erst ab Firmware 8.8.4 geändert). Es sollten individuelle Schlüssel erzeugt werden.

- sshkeygen -t rsa -b 2048 -f ssh_rsakey

- sshkeygen -t dsa -b 1024 -f ssh_dsakey

- Lancom 1721+

- Letzte Firmware: LCOS 9.00.0275-RU4 [Stand: 09.12.2014]

- 5 VPN-Kanäle gleichzeitig, auf 25 durch Lizenz erweiterbar

- ADSL2+

- mit externem VDSL-Modem maximal 20-25MBit möglich (CPU-Performance)

Knowledge Base

- ARF: Abgrenzen lokaler Netze durch Nutzung des Schnittstellentags

- SSLv3 bei LANCOM Geräten deaktivieren

- Konfiguration der Filter-Regeln (Firewall/QoS) beim LANCOM Router

- Trace-Optionen

- Firewall Regeln mit Skripten

- WLAN Gastzugang

- Routing Optionen (Erklärungen)

- Port Forwarding

- VLAN Grundlagen

- Rechteverwaltung Clients Routerzugriff über PPPOe

- DHCP Konfiguration

- Firewall

- VPN manuelle Konfiguration

- https://www2.lancom.de/kb.nsf/bf0ed2a4d2a4419ac125721b00471d85/d38e9f9b8c0cc7bec1257e13004e8e03?OpenDocument

- https://www2.lancom.de/kb.nsf/bf0ed2a4d2a4419ac125721b00471d85/2a403de507f7a3adc1257e13002da496?OpenDocument

- https://www2.lancom.de/kb.nsf/1275/850BF6DCC7D03ABDC1257E1300521780?OpenDocument

- https://www2.lancom.de/kb.nsf/1275/053CB05DB61ADBC8C125819C004B45F4?OpenDocument

- https://www2.lancom.de/kb.nsf/1275/E161DC8E88644AAEC12583D3004C1E56?OpenDocument

- https://www2.lancom.de/kb.nsf/1275/E161DC8E88644AAEC12583D3004C1E56?OpenDocument

Sonstiges und Spezialitäten

TCP/HTTP Tunnel aufbauen

Hat man Zugriff auf das Webinterface eines Lancom Router, kann man darüber auch alle HTTP-Interfaces von anderen Geräten im Netz erreichen, welche direkt über den Lancom Router erreichbar sind. Hierfür nutzt man Extras > TCP/HTTP Tunnel und gibt die IP-Adresse des Zieles an. Natürlich kann man auch auf andere Dienste zugreifen, in dem man den Port hier ändert.

ISDN Diagnose

Die meisten Lancom-Router haben eine ISDN-Schnittstelle, die sich sowohl am Mehrgeräteanschluss wie auch am Anlagenanschluss betreiben lassen. Damit lässt sich dann der D-Kanal für Diagnosezwecke tracen.

- ISDN-Schnittstelle einschalten: Schnittstellen > WAN > ISDN: Ein

- Tracing:

- trace + d-channel-dump

- ISDN-Status

- ls /status/call-information

Faxlösung

AVM (Fritz) unterstützt leider seit geraumer Zeit kaum noch ISDN. Die etwas ältere Fritzfax Lösung ist aber nach wie vor als kostenlose Lösung recht komfortabel. Will man die weiterhin nutzen, hat man oft Probleme, überhaupt noch ein Fritzprodukt mit ISDN-Unterstützung zu finden. Wenn man keinen PCI-Slot mehr im Computer hat, bleibt nur eine gebrauchte Fritzcard USB 2.1 bei Ebay für etwa 100 Euro. Günstiger kommt man zum Zuge, wenn man einen älteren Lancom-Router mit Lancapi laufen lässt. Fritzfax kann man sich kostenlos bei AVM herunterladen (letzte Version 3.07.04). Getestet hab ich diese Kombi noch nicht, sollte aber lt. Recherche funktionieren. Das Lancom Faxmodem muss dabei nicht installiert werden, das bräuchte man nur, wenn man den native Windows-Faxgerät nutzen will, was grundsätzlich auch geht. Siehe hier...

Com-Port-Server

Die serielle Schnittstelle kann als virtuelle Schnittstelle über LAN beliebigen Clients zugeordnet werden. Im Lancom Router wird hierfür der Com-Port-Server unter Com-Ports aktiviert. Auf den Clients nutzt man eine Software, z.B. Eterlogic VSPE oder http://freevirtualserialports.com/.

Interessant z.B. für Telefonanlagen, die oft noch über V24 konfiguriert werden.

Anleitungen:

- https://www2.lancom.de/kb.nsf/1275/3ED3425DBDCEF99FC125761E0026C96E?OpenDocument

- https://www2.lancom.de/kb.nsf/675ae5e6532c992a41256a100049e9e3/11f0b7a50874cbbdc12576560027dc3d?OpenDocument